OKEx Menanggapi Serangan Ethereum Klasik 51%, Mengungkapkan Sistem Dompet Panasnya – Laporan Insiden

Awal bulan ini, Ethereum Classic (ETC) mengalami dua serangan 51% terpisah yang menyebabkan kebingungan di komunitas ETC dan menimbulkan pertanyaan di industri seputar keamanan jaringan..

Selama serangan pertama, pada 1 Agustus, penyerang menggunakan OKEx untuk melakukan beberapa perdagangan ETC. ETC yang diperdagangkan oleh penyerang di OKEx menjadi tidak valid ketika penyerang melakukan pembelanjaan ganda di jaringan Ethereum Classic. ETC yang hilang diganti sepenuhnya oleh OKEx – seperti kebijakan perlindungan pengguna bursa dalam kasus seperti itu – yang tidak mengakibatkan kerugian bagi pengguna..

Menyusul insiden pertama, OKEx segera menghentikan setoran dan penarikan ETC. Ini memastikan bahwa pengguna OKEx dan bursa tidak terpengaruh dalam serangan kedua terhadap jaringan, yang berlangsung pada 6 Agustus. OKEx telah menangguhkan setoran dan penarikan ETC hingga jaringan dianggap stabil kembali. Pertukaran juga berencana untuk meningkatkan waktu konfirmasi untuk setoran dan penarikan ETC yang sesuai, untuk menghindari insiden serupa di masa depan.

Setelah penyelidikan mendalam tentang sifat serangan dan tanggapan OKEx terhadapnya, bursa telah membuat laporan insiden terperinci ini untuk berbagi dengan komunitas apa yang sebenarnya terjadi dan bagaimana tanggapan OKEx untuk mencegah kerugian bagi pengguna..

Contents

- 1 Apa itu serangan 51% dan pengeluaran ganda?

- 2 Apa yang terjadi dengan jaringan Ethereum Classic dan bagaimana OKEx terlibat?

- 3 Tanggapan OKEx dan langkah selanjutnya

- 4 Mengapa OKEx?

- 5 OKEx mengungkapkan sistem dompet panasnya

- 6 Ke depan: Perlindungan pengguna dan ekosistem blockchain yang aman

- 7 Ikuti OKEx

Apa itu serangan 51% dan pengeluaran ganda?

Dalam blockchain bukti kerja, seperti jaringan Bitcoin atau Ethereum Classic, penambang yang menyediakan mayoritas (>50%) dari kekuatan penambangan harus bekerja dengan cara yang terdesentralisasi agar fitur inti dari blockchain berfungsi seperti yang diharapkan. Jika satu penambang atau sekelompok penambang jahat menguasai lebih dari 50% kekuatan penambangan di jaringan – dalam apa yang dikenal sebagai serangan 51% – maka mereka akan dapat mengubah blok historis dan membalikkan transaksi yang mereka lakukan. dimulai.

Penyerang dengan demikian dapat membuat rantai transaksi baru yang berasal dari blok yang diubah dalam proses yang dikenal sebagai “reorganisasi rantai.." Jika blockchain dimanipulasi dengan cara ini, cryptocurrency pada dasarnya dapat diduplikasi dalam apa yang dikenal sebagai "pembelanjaan ganda."

Pada blockchain yang sangat kuat dan terdesentralisasi dengan tingkat hash yang signifikan (seperti Bitcoin), jenis serangan ini telah dianggap secara virtual. mustahil, karena biaya mahal untuk upaya semacam itu. Tetapi blockchain dengan tingkat hash yang lebih rendah, seperti Ethereum Classic, lebih rentan terhadap serangan semacam itu.

Apa yang terjadi dengan jaringan Ethereum Classic dan bagaimana OKEx terlibat?

Untuk memberikan transparansi penuh seputar serangan Ethereum Classic pertama – di mana penyerang berdagang di OKEx – bursa telah mendokumentasikan proses secara rinci di bawah ini.

Mempersiapkan serangan: perdagangan ZEC-ETC

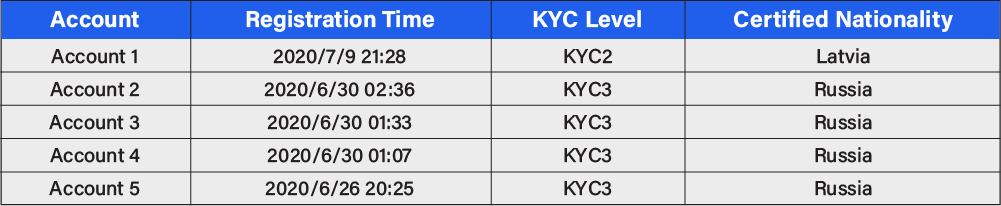

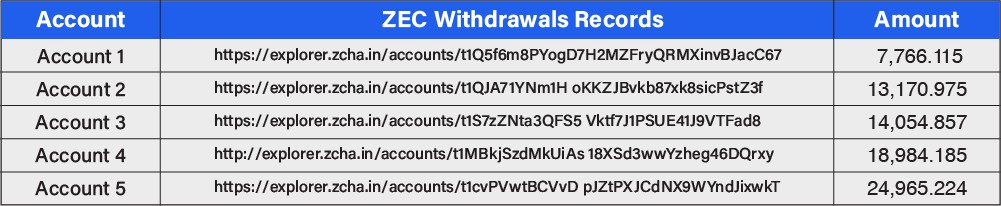

Menurut temuan OKEx, dari 26 Juni hingga 9 Juli 2020, penyerang mendaftarkan lima akun sebagai persiapan untuk belanja ganda ETC. Kelima akun melewati protokol OKEx’s Know Your Customer, meneruskan ke level KYC kedua dan ketiga platform, yang memungkinkan peningkatan batas penarikan.

Akun yang didaftarkan oleh penyerang Ethereum Classic bersiap untuk membelanjakan ganda ETC. Sumber: OKEx

Akun yang didaftarkan oleh penyerang Ethereum Classic bersiap untuk membelanjakan ganda ETC. Sumber: OKEx

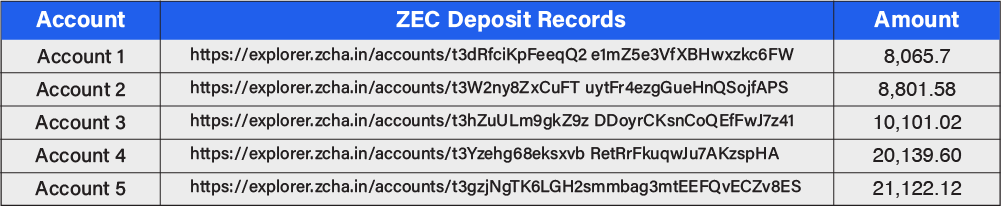

Dari 30 Juli hingga 31 Juli 2020, lima akun yang baru terdaftar menyetor 68.230,02 ZEC ke OKEx dalam beberapa transaksi.

Setoran ZEC dilakukan ke OKEx oleh penyerang Ethereum Classic. Sumber: OKEx

Setoran ZEC dilakukan ke OKEx oleh penyerang Ethereum Classic. Sumber: OKEx

Pada tanggal 31 Juli, penyerang menukar jumlah penuh ZEC yang disimpan dengan ETC di pasar spot OKEx..

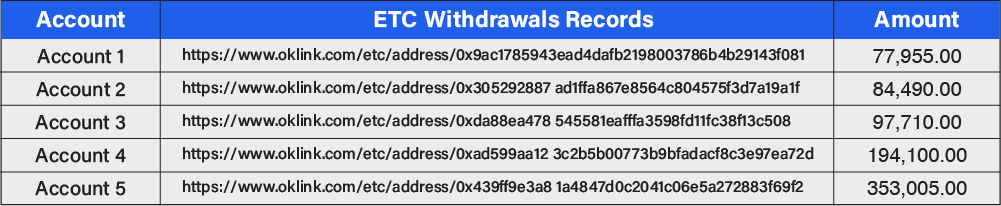

ETC ditarik dari OKEx ke dompet eksternal

Selanjutnya, penyerang menarik ETC yang baru dibeli dari OKEx ke beberapa alamat ETC eksternal, menarik total 807.260 ETC – senilai sekitar $ 5,6 juta pada saat itu..

ETC dibeli di OKEx dan ditarik ke dompet eksternal oleh penyerang. Sumber: OKEx

ETC dibeli di OKEx dan ditarik ke dompet eksternal oleh penyerang. Sumber: OKEx

51% serangan pertama dan pembelanjaan ganda

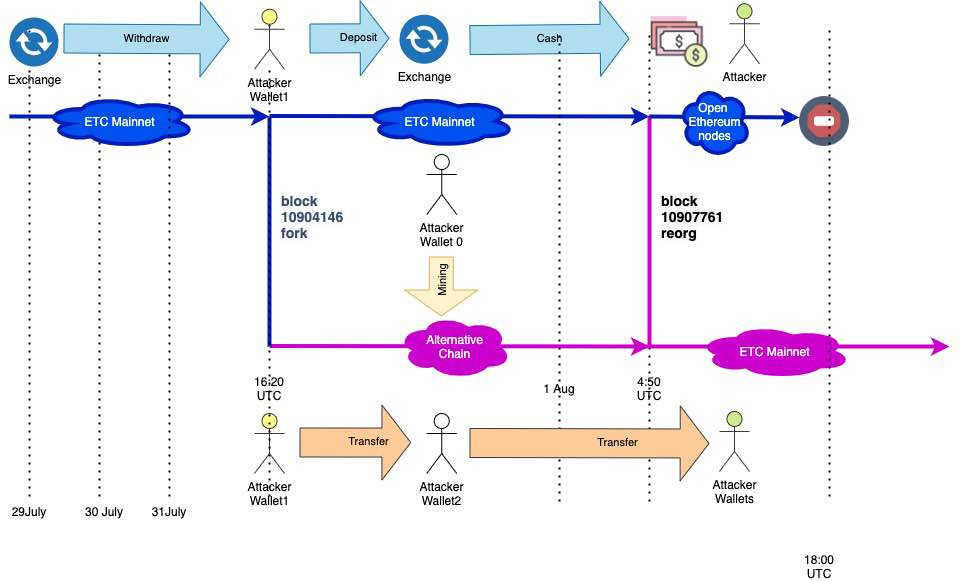

Di bawah ini adalah representasi visual dari bagaimana serangan pada 31 Juli – Ags. 1 berlangsung, disediakan oleh penggemar komunitas dan diverifikasi oleh OKEx.

Proses on-chain dari serangan awal 51% pada 1 Agustus. Sumber: penggemar komunitas

Proses on-chain dari serangan awal 51% pada 1 Agustus. Sumber: penggemar komunitas

Pada tanggal 31 Juli, setelah memperdagangkan ZEC untuk ETC di OKEx dan kemudian menarik ETC ke alamat eksternal, penyerang memulai serangan 51% dari blockchain Ethereum Classic secara penuh. Keseluruhan operasi dapat dibagi menjadi tiga tahap: 1) pembuatan a "rantai bayangan" atau rahasia, rantai alternatif ke mainnet ETC, 2) pembelanjaan ganda aktual dan 3) reorganisasi rantai dalam yang mengakibatkan kerugian pada OKEx.

Membuat rantai bayangan

Pada tanggal 31 Juli, penyerang – setelah membeli cukup tingkat hash untuk mendapatkan kendali mayoritas jaringan ETC – mulai menambang blok di jaringan Ethereum Classic dari blok 10904146, yang ditambang pada 16:36:07 UTC. Penyerang tidak menyiarkan blok yang baru ditambang ke node lain, menciptakan apa yang disebut rantai bayangan yang hanya diketahui oleh penyerang.

Ketika rantai bayangan dimulai, itu termasuk 807.260 ETC yang sebelumnya dibeli oleh penyerang di OKEx dan ditarik ke alamat eksternal. Jadi, pada titik ini, riwayat transaksi pada mainnet ETC dan pada rantai bayangan rahasia ETC adalah sama.

Pembelanjaan ganda

Penyerang kemudian menyimpan 807.260 ETC kembali ke OKEx lagi, sebuah transaksi yang dikonfirmasi di mainnet ETC. Namun, penyerang memanipulasi transaksi yang sama pada shadow chain, menjadikan tujuan 807.260 ETC sebagai alamat shadow chain kedua mereka sendiri, bukan alamat di OKEx..

Kesimpulan dari proses ini adalah bahwa penyerang berhasil menyelesaikan pembelanjaan ganda: 807.260 ETC dipindahkan ke OKEx di mainnet ETC dan tetap di alamat dompet kedua di rantai bayangan ETC.

Reorganisasi rantai dalam

Penyerang kemudian memperdagangkan ETC mainnet di OKEx seharga 78.941,356 ZEC, lagi-lagi melalui perdagangan spot. Mereka kemudian menarik ZEC ke beberapa alamat eksternal (lihat di bawah).

ZEC ditarik dari OKEx ke beberapa alamat oleh penyerang. Sumber: OKEx

ZEC ditarik dari OKEx ke beberapa alamat oleh penyerang. Sumber: OKEx

Setelah ZEC ditarik dari OKEx dan transaksi dikonfirmasi, penyerang menyiarkan 3.615 blok rantai bayangan ETC ke mainnet ETC. Blok rantai bayangan ini termasuk transaksi 807.260 ETC yang telah dikirim ke alamat pribadi penyerang, bukan transaksi yang dikirim ke alamat OKEx..

Karena penyerang memegang mayoritas kekuatan hash ETC pada saat itu, mereka dapat menambang blok baru dengan cepat dan rantai bayangan memiliki ketinggian 10907761, yang lebih panjang dari mainnet ETC.

Setelah komunikasi yang tampaknya tidak efisien dengan peserta lain dalam komunitas kripto yang lebih besar – termasuk pertukaran seperti OKEx, dompet, dan penambang ETC – komunitas ETC pada titik ini membuat keputusan untuk pindah ke penambangan rantai bayangan yang sekarang disiarkan, mengingat bahwa itu adalah lebih lama dari mainnet asli.

Ini secara langsung menyebabkan ETC di OKEx yang telah ditukar oleh penyerang untuk ZEC dibatalkan. Dengan cara ini, penyerang menyelesaikan 51% serangan pertama.

Tanggapan OKEx dan langkah selanjutnya

Sebagai hasil dari pembelanjaan ganda yang dilakukan oleh penyerang, OKEx mengalami kerugian sekitar $ 5,6 juta di ETC, karena ETC ini dibatalkan karena adanya dua rantai ETC yang bersaing. Kerugian sepenuhnya ditanggung oleh OKEx, sesuai dengan kebijakan perlindungan penggunanya, dan tidak menimbulkan kerugian bagi pengguna platform. ETC yang disimpan pengguna di OKEx tetap aman.

Tanggapan OKEx terhadap serangan terhadap Ethereum Classic dapat dibagi menjadi dua fase: tanggapan langsung dan tanggapan jangka panjang. Dalam hal respons langsungnya, OKEx, sekali lagi, memberi ganti rugi kepada pedagang yang menahan ETC yang dibatalkan untuk memastikan bahwa tidak ada dana pengguna yang terpengaruh. Pertukaran juga menangguhkan setoran dan penarikan ETC untuk mencegah kerugian lebih lanjut, seperti yang disebutkan di atas.

Dalam langkah proaktif dan segera lainnya, OKEx juga telah memasukkan alamat yang diidentifikasi oleh bursa sebagai digunakan oleh penyerang ke daftar hitam. Pertukaran juga telah menangguhkan lima akun yang terkait dengan serangan itu untuk mencegah insiden lebih lanjut.

Dalam hal tanggapan jangka panjang, OKEx akan terus menyelidiki secara independen lima akun yang terkait dengan serangan ETC.

OKEx juga berencana untuk meningkatkan waktu konfirmasi untuk setoran dan penarikan ETC di masa depan untuk menjamin pengalaman perdagangan yang lebih aman dan lancar bagi penggunanya..

Selain itu – mengingat tanggung jawab OKEx untuk melindungi pengguna dari insiden serupa yang mengancam keamanan dana mereka – bursa akan mempertimbangkan untuk menghapus ETC, sambil menunggu hasil kerja komunitas Ethereum Classic untuk meningkatkan keamanan rantainya.

Mengapa OKEx?

Menyusul insiden pertama dan kebingungan di media – yang dalam beberapa kasus lebih dulu dilaporkan serangan itu sebagai kecelakaan, mengikuti petunjuk dari pengembang ETC – muncul laporan yang menyebutkan bahwa dompet OKEx telah terlibat. Seperti yang telah diklarifikasi OKEx dalam laporan di atas, pertukaran hanya terlibat di mana penyerang menggunakan pertukaran untuk membeli dan memperdagangkan ETC.

Adapun mengapa penyerang memilih OKEx khususnya untuk membeli dan memperdagangkan ETC mereka, alasan yang paling mungkin adalah likuiditas. OKEx menyediakan likuiditas ETC yang sangat baik, melihat beberapa volume transaksi ETC terbesar di industri. Ini hanya berarti bahwa penyerang kemungkinan besar menghitung bahwa mereka dapat dengan relatif mudah dan segera memperdagangkan ETC dalam jumlah besar di OKEx..

OKEx mengungkapkan sistem dompet panasnya

Misi OKEx adalah, pertama dan terpenting, beroperasi sebagai perusahaan layanan blockchain yang transparan dan dapat dipercaya, menyediakan layanan perdagangan aset digital yang aman dan beragam kepada pengguna. Pertukaran sebelumnya membagikan sistem dompet dinginnya, mengungkapkan bahwa 95% dana pengguna disimpan di dompet dingin.

Menyusul insiden dengan Ethereum Classic, bursa telah memutuskan untuk juga mengungkapkan sistem dompet panasnya untuk memberi pengguna dan komunitas crypto yang lebih luas transparansi lebih lanjut tentang bagaimana dana disimpan dan ditransfer di OKEx.

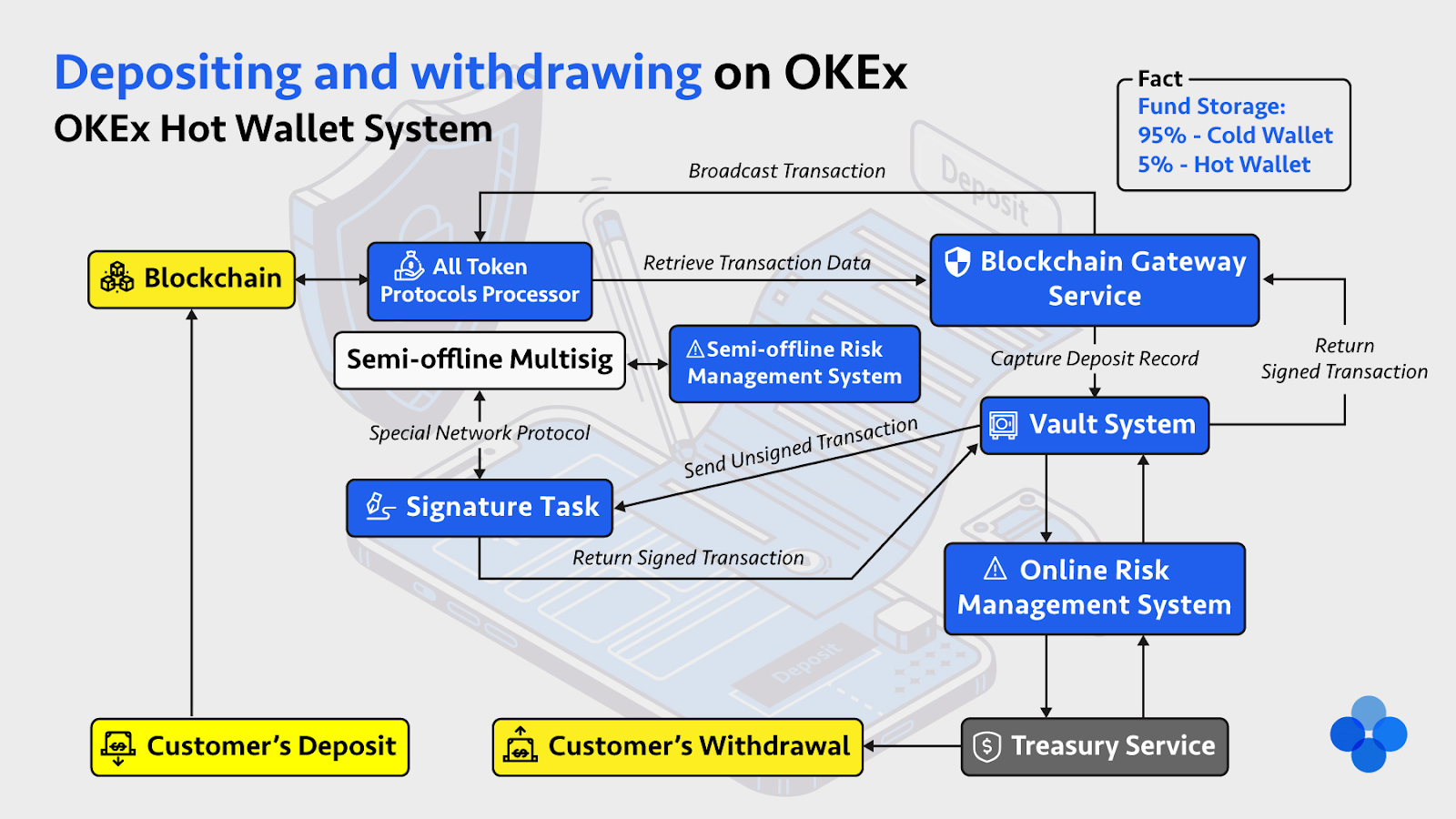

Dengan menerapkan sistem Manajemen Risiko Online dan Semi-offline, layanan Multisignature Semi-offline, sistem manajemen risiko data besar, dan mekanisme perlindungan lainnya, sistem dompet panas OKEx telah berjalan dengan stabil dan lancar selama bertahun-tahun. Di bawah ini adalah gambaran rinci tentang cara kerja sistem dompet panas dan deskripsi dari proses penyetoran dan penarikan.

Sistem dompet panas OKEx. Sumber: OKEx.

Sistem dompet panas OKEx. Sumber: OKEx.

Proses deposit

Dompet panas OKEx melacak semua transaksi di blockchain melalui Blockchain Gateway Layanan. Saat sistem mendeteksi transaksi yang menyertakan alamat OKEx, sistem meneruskannya ke Sistem Vault, yang mencatat transaksi dalam database yang aman dan mengirimkan informasi setoran pengguna ke Sistem Manajemen Risiko Online OKEx untuk memeriksa validitas alamat.

Untuk transaksi yang disimpan ke OKEx, Sistem Manajemen Risiko Online kemudian memeriksa validitas dana, serta frekuensi dan jumlah setoran.

Jika transaksi setoran gagal melewati pemeriksaan pengendalian risiko sistem, pendanaan ke akun OKEx pengguna tertentu akan ditunda oleh Layanan Treasury. Jika transaksi lolos dari semua pemeriksaan ini, akun pengguna akan dikreditkan hampir secara real time.

Proses penarikan

Berkenaan dengan penarikan dari OKEx, Sistem Manajemen Risiko Online memeriksa frekuensi penarikan, serta kelainan dalam keuntungan dan perilaku akun..

Transaksi penarikan yang lolos pemeriksaan Sistem Manajemen Risiko Online di atas akan dikirim ke Sistem Vault. Sistem ini kemudian secara otomatis membuat transaksi yang tidak ditandatangani. Transaksi ini kemudian dikirim ke Tugas Tanda Tangan dan kemudian diteruskan ke Multisig semi-offline tahap melalui protokol komunikasi jaringan khusus untuk tanda tangan.

Proses ini bukan protokol komunikasi TCP / IP biasa. Kami mendefinisikan komunikasi ini sebagai layanan tanda tangan semi-offline, yang secara praktis tidak mungkin bagi penyerang untuk mendapatkan kunci pribadi pada server semi-offline melalui serangan online. Di sisi lain, server semi-offline tidak dapat dikompromikan bahkan jika mereka diserang secara fisik, karena kunci pribadi disimpan di RAM server, sehingga tidak mungkin bagi peretas untuk mengaksesnya..

Sistem dompet panas OKEx juga memiliki lapisan kedua dari manajemen risiko: Manajemen Risiko Semi-offline. Sistem kedua ini juga akan memeriksa transaksi yang tidak ditandatangani untuk melihat apakah frekuensi atau jumlahnya tidak normal, menurut database sistem yang diperbarui secara berkala..

Hanya jika transaksi yang tidak ditandatangani yang dimaksud lolos dari semua pemeriksaan Manajemen Risiko Semi-offline, maka transaksi tersebut akan ditandatangani (multisig) dan dikembalikan ke Sistem Vault. Kemudian, transaksi yang sekarang ditandatangani akan diteruskan ke Layanan Treasury dan Layanan Gateway Blockchain untuk disiarkan ke jaringan blockchain yang sesuai..

Jika transaksi unsigned gagal dalam pemeriksaan risiko, tahap Semi-offline Multisig akan menunda / menolak untuk menandatangani transaksi dan akan mengirimkan laporan ke Sistem Manajemen Risiko Online.

Melalui proses dan protokol di atas, sistem dompet panas OKEx dapat menangguhkan penarikan besar-besaran oleh pengguna jahat dalam rentang waktu yang singkat dan mencegah platform mengalami serangan sistem online..

Kombinasi pemeriksaan di atas melalui sistem Manajemen Risiko Online dan Semi-offline OKEx, dalam banyak kasus, berhasil menggagalkan semua serangan online. Dalam kasus serangan ETC 51%, sistem bekerja seperti yang dirancang, mengingat bahwa pelanggaran keamanan terjadi di sisi blockchain Ethereum Classic.

Ke depan: Perlindungan pengguna dan ekosistem blockchain yang aman

Industri blockchain berkembang dengan kecepatan yang relatif cepat, dengan total kapitalisasi pasar dari semua aset kripto yang melebihi $ 360 miliar, per 12 Agustus. Masalah keamanan di ruang angkasa yang sedang berkembang, secara alami, menyertai industri saat ia tumbuh. Insiden historis ini telah menunjukkan kepada komunitas bahwa infrastruktur berbasis blockchain, seperti semua teknologi, membutuhkan peningkatan dan pengoptimalan yang konsisten agar berfungsi dengan baik dan aman bagi penggunanya..

SEBUAH melaporkan dari Komisi Perdagangan Federal Amerika Serikat Januari ini menyatakan bahwa kerugian keseluruhan dari penipuan dalam keuangan tradisional berjumlah lebih dari $ 1,9 miliar tahun lalu, naik dari lebih dari $ 1,48 miliar pada 2018 – lonjakan 28%. Karena crypto masih merupakan industri yang baru lahir, OKEx menangani insiden awal berskala kecil ini dengan sangat serius dan juga melihatnya sebagai kesempatan untuk belajar, meningkatkan sistemnya, dan membantu mendorong industri ke depan..

Melihat insiden Ethereum Classic baru-baru ini khususnya, terbukti bahwa pelanggaran dalam fungsi aman blockchain ini disebabkan oleh masalah umum dengan blockchain PoW yang memiliki kekuatan hash global yang rendah. Jaringan ini pasti rentan terhadap serangan 51%, karena relatif murah bagi penambang atau sekelompok penambang untuk mengontrol kekuatan hash jaringan. Ini tentu tidak terbatas pada Ethereum Classic, yang mengalami a serangan serupa hanya tahun lalu. Blockchain lain, seperti Bitcoin Gold (BTG), pernah mengalami serangan serupa di masa lalu.

Meskipun jenis serangan ini adalah masalah di seluruh industri yang perlu ditangani oleh tim dan komunitas di balik setiap protokol yang terpengaruh, OKEx percaya bahwa pertukaran aset digital memainkan peran utama dalam melindungi aset pengguna dalam jenis insiden ini..

OKEx berusaha untuk menyediakan platform perdagangan multi-aset yang holistik sekaligus melindungi pengguna dari kerentanan yang dapat muncul dalam situasi di luar kendali mereka. Pertukaran akan terus melakukan yang terbaik untuk memastikan keamanan dana pengguna, meningkatkan sistem keamanannya, dan menyediakan layanan perdagangan yang stabil dan aman untuk semua pengguna.