OKEx risponde agli attacchi del 51% di Ethereum Classic, rivela il suo sistema di portafoglio caldo – Rapporto sugli incidenti

All’inizio di questo mese, Ethereum Classic (ETC) ha subito due attacchi separati del 51% che hanno causato confusione nella comunità ETC e sollevato domande nel settore sulla sicurezza della rete.

Durante il primo attacco, il 1 ° agosto, gli aggressori hanno utilizzato OKEx per eseguire diversi scambi ETC. L’ETC scambiato dall’attaccante su OKEx non è più valido quando l’autore dell’attacco ha effettuato una doppia spesa sulla rete Ethereum Classic. L’ETC perso è stato completamente rimborsato da OKEx, così come la politica di protezione degli utenti dell’exchange in questi casi, con conseguente assenza di perdite per gli utenti.

Dopo il primo incidente, OKEx ha prontamente interrotto depositi e prelievi di ETC. Ciò ha assicurato che gli utenti di OKEx e l’exchange non fossero interessati dal secondo attacco alla rete, avvenuto il 6 agosto. OKEx ha sospeso i depositi e i prelievi di ETC fino a quando la rete non sarà ritenuta di nuovo stabile. Lo scambio prevede inoltre di aumentare di conseguenza i tempi di conferma per depositi e prelievi ETC, per evitare incidenti simili in futuro.

Dopo un’indagine approfondita sulla natura degli attacchi e sulla risposta di OKEx ad essi, l’exchange ha creato questo rapporto dettagliato sugli incidenti per condividere con la comunità cosa è successo esattamente e come ha risposto OKEx per prevenire perdite agli utenti.

Contents

- 1 Cos’è un attacco del 51% e una doppia spesa?

- 2 Cosa è successo alla rete Ethereum Classic e come è stato coinvolto OKEx?

- 3 Risposta di OKEx e passaggi successivi

- 4 Perché OKEx?

- 5 OKEx rivela il suo sistema di portafoglio caldo

- 6 Guardando al futuro: protezione degli utenti e un ecosistema blockchain sicuro

- 7 Segui OKEx

Cos’è un attacco del 51% e una doppia spesa?

Nelle blockchain proof-of-work, come le reti Bitcoin o Ethereum Classic, i miner che forniscono la maggioranza (>50%) della potenza di mining deve funzionare in modo decentralizzato affinché le funzionalità principali della blockchain funzionino come previsto. Se un singolo minatore dannoso o un gruppo di minatori dovesse ottenere il controllo di oltre il 50% della potenza di mining sulla rete – in quello che è noto come un attacco del 51% – allora sarebbero in grado di alterare i blocchi storici e invertire le transazioni che hanno avviato.

L’aggressore potrebbe quindi creare una nuova catena di transazioni derivante dal blocco alterato in un processo altrimenti noto come “riorganizzazione della catena." Se la blockchain viene manipolata in questo modo, la criptovaluta può essere, essenzialmente, duplicata in quello che è noto come "doppia spesa."

Su una blockchain decentralizzata e altamente robusta con un tasso di hash significativo (come Bitcoin), questo tipo di attacco è stato considerato virtualmente impossibile, a causa del costo proibitivo di tale impresa. Ma le blockchain con tassi di hash inferiori, come Ethereum Classic, sono più vulnerabili a tali attacchi.

Cosa è successo alla rete Ethereum Classic e come è stato coinvolto OKEx?

Al fine di fornire piena trasparenza sul primo attacco Ethereum Classic – durante il quale gli aggressori hanno negoziato su OKEx – l’exchange ha documentato il processo in dettaglio di seguito.

Prepararsi all’attacco: scambio ZEC-ETC

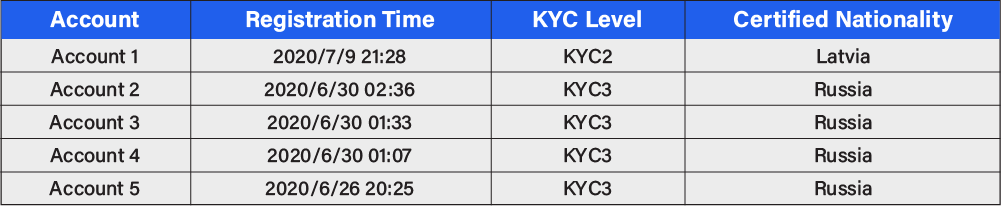

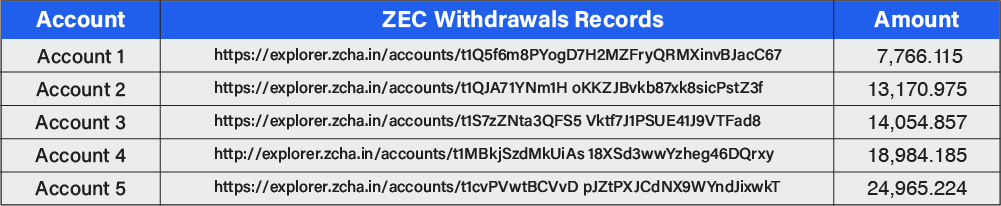

Secondo i risultati di OKEx, dal 26 giugno al 9 luglio 2020, gli aggressori hanno registrato cinque account in preparazione per ETC a doppia spesa. Tutti e cinque gli account sono passati attraverso i protocolli Know Your Customer di OKEx, passando al secondo e al terzo livello KYC della piattaforma, che consentono di aumentare i limiti di prelievo.

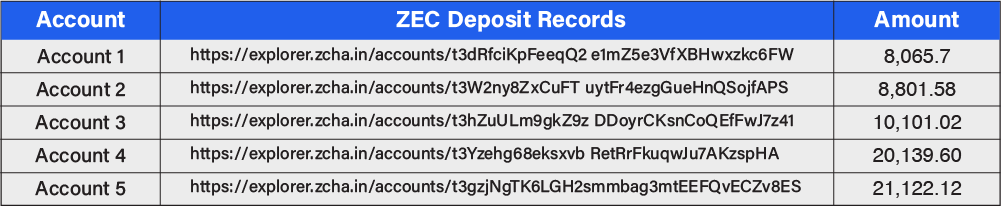

Dal 30 luglio al 31 luglio 2020, i cinque conti di nuova registrazione hanno depositato 68.230,02 ZEC su OKEx in più transazioni.

Il 31 luglio, gli aggressori hanno scambiato l’intera somma dello ZEC depositato con ETC sul mercato spot di OKEx.

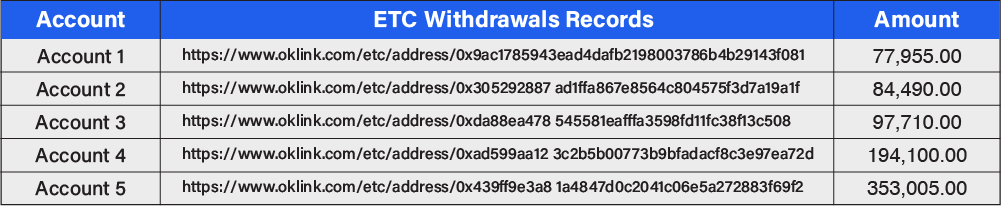

ETC ritirato da OKEx ai portafogli esterni

Successivamente, gli aggressori hanno ritirato l’ETC appena acquistato da OKEx a più indirizzi ETC esterni, ritirando un totale di 807.260 ETC, per un valore di circa 5,6 milioni di dollari all’epoca.

Il primo 51% attacca e spende doppia

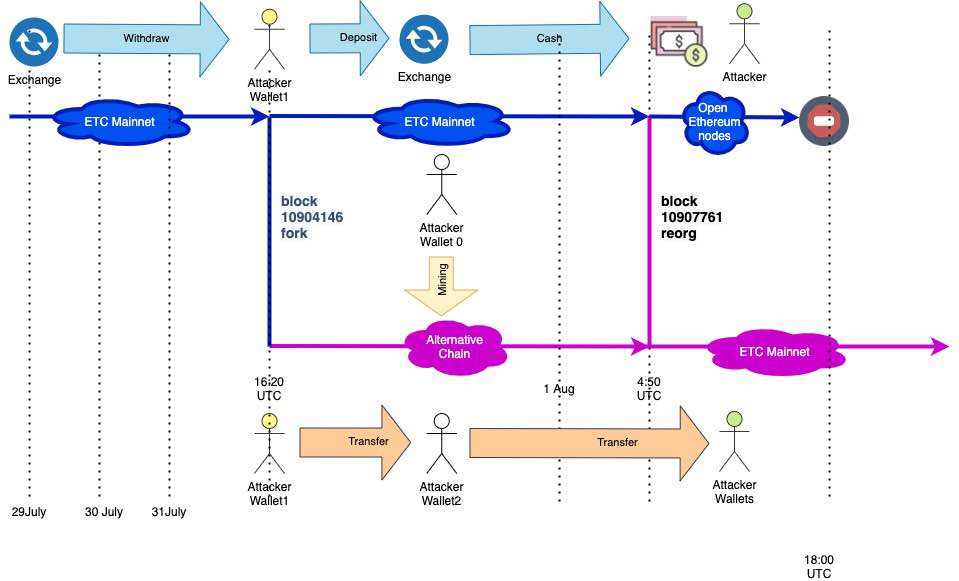

Di seguito è riportata una rappresentazione visiva di come l’attacco del 31 luglio-agosto. 1 ha avuto luogo, fornito da appassionati della comunità e verificato da OKEx.

Il 31 luglio, dopo aver scambiato ZEC con ETC su OKEx e aver ritirato l’ETC a indirizzi esterni, gli aggressori hanno iniziato l’attacco del 51% della blockchain di Ethereum Classic per intero. L’intera operazione può essere suddivisa in tre fasi: 1) la creazione di un file "catena dell’ombra" o una catena alternativa segreta alla rete principale di ETC, 2) l’effettiva doppia spesa e 3) la riorganizzazione della catena profonda che ha comportato perdite per OKEx.

Creazione di una catena d’ombra

Il 31 luglio gli aggressori – avendo acquistato una percentuale di hash sufficiente per ottenere il controllo della maggioranza della rete ETC – hanno iniziato a minare blocchi sulla rete Ethereum Classic dal blocco 10904146, che è stato estratto alle 16:36:07 UTC. L’aggressore non ha trasmesso i blocchi appena estratti ad altri nodi, creando una cosiddetta catena ombra di cui solo l’aggressore era a conoscenza.

Quando la shadow chain è stata avviata, includeva gli 807.260 ETC che gli aggressori avevano precedentemente acquistato su OKEx e ritirati a indirizzi esterni. Quindi, a questo punto, la cronologia delle transazioni sia sulla mainnet di ETC che sulla catena ombra segreta di ETC era la stessa.

Doppia spesa

Gli aggressori hanno quindi depositato nuovamente l’807.260 ETC su OKEx, una transazione che è stata confermata sulla mainnet di ETC. Tuttavia, gli aggressori hanno manipolato la stessa transazione sulla shadow chain, rendendo la destinazione dell’807.260 ETC un secondo indirizzo della shadow chain, invece di un indirizzo su OKEx.

La conclusione di questo processo è stata che l’aggressore (i) ha completato con successo una doppia spesa: l’807.260 ETC è stato entrambi spostati su OKEx sulla mainnet di ETC e sono rimasti sul secondo indirizzo di portafoglio sulla catena shadow di ETC.

Riorganizzazione della catena profonda

Gli aggressori hanno quindi scambiato il mainnet ETC su OKEx per 78.941.356 ZEC, sempre tramite spot trading. Hanno quindi ritirato lo ZEC su più indirizzi esterni (vedi sotto).

Una volta che lo ZEC è stato ritirato da OKEx e le transazioni sono state confermate, gli aggressori hanno trasmesso 3.615 blocchi di shadow chain ETC alla mainnet di ETC. Questi blocchi della shadow chain includevano la transazione di 807.260 ETC che era stata inviata all’indirizzo personale degli aggressori, non la transazione inviata a un indirizzo OKEx.

Poiché gli aggressori detenevano la maggior parte della potenza hash ETC in quel momento, erano in grado di estrarre rapidamente nuovi blocchi e la catena ombra aveva un’altezza di 10907761, che era più lunga della mainnet ETC.

Dopo quella che sembrava essere una comunicazione inefficiente con gli altri partecipanti alla più ampia comunità crittografica – inclusi scambi come OKEx, portafogli e minatori ETC – la comunità ETC a questo punto ha preso la decisione di passare al mining della catena ombra ora trasmessa, dato che lo era più lungo della mainnet originale.

Ciò ha causato direttamente il rollback dell’ETC su OKEx che l’attaccante aveva scambiato per ZEC. In questo modo, gli aggressori hanno completato il primo attacco del 51%.

Risposta di OKEx e passaggi successivi

Come risultato della doppia spesa effettuata dagli aggressori, OKEx ha subito una perdita di circa $ 5,6 milioni in ETC, poiché questo ETC è stato annullato nella confusione sull’esistenza di due catene di ETC concorrenti. La perdita è stata completamente a carico di OKEx, secondo la sua politica di protezione degli utenti, e non ha causato alcuna perdita agli utenti della piattaforma. L’ETC che gli utenti hanno depositato su OKEx rimane al sicuro.

La risposta di OKEx agli attacchi contro Ethereum Classic può essere suddivisa in due fasi: la risposta immediata e la risposta a lungo termine. In termini di risposta immediata, OKEx, ancora una volta, ha rimborsato i trader titolari dell’ETC ripristinato per garantire che nessun fondo degli utenti fosse interessato. Lo scambio ha anche sospeso depositi e prelievi di ETC per prevenire ulteriori perdite, come menzionato sopra.

In altri passaggi proattivi e immediati, OKEx ha anche inserito nella lista nera gli indirizzi che lo scambio ha identificato come utilizzati dagli aggressori. Lo scambio ha anche sospeso i cinque account associati all’attacco per prevenire ulteriori incidenti.

In termini di risposte a più lungo termine, OKEx continuerà a indagare in modo indipendente sui cinque account associati all’attacco ETC.

OKEx prevede inoltre di aumentare i tempi di conferma per depositi e prelievi ETC in futuro al fine di garantire un’esperienza di trading più sicura e fluida per i suoi utenti.

Inoltre, data la responsabilità di OKEx di proteggere gli utenti da incidenti simili che minacciano la sicurezza dei loro fondi, l’exchange prenderà in considerazione il delisting ETC, in attesa dei risultati del lavoro della comunità di Ethereum Classic per migliorare la sicurezza della sua catena..

Perché OKEx?

Dopo il primo incidente e la confusione sui media – che in alcuni casi prima segnalato l’attacco come un incidente, seguendo l’esempio degli sviluppatori di ETC – sono emersi rapporti che menzionavano il coinvolgimento dei portafogli OKEx. Come ha chiarito OKEx nel rapporto sopra, lo scambio è stato coinvolto solo in quanto gli aggressori hanno utilizzato lo scambio per acquistare e scambiare ETC.

Per quanto riguarda il motivo per cui gli aggressori hanno scelto OKEx in particolare per acquistare e scambiare il loro ETC, il motivo più probabile è la liquidità. OKEx fornisce un’eccellente liquidità ETC, registrando alcuni dei maggiori volumi di transazioni ETC del settore. Ciò significa solo che gli aggressori hanno probabilmente calcolato che sarebbero stati in grado di negoziare in modo relativamente semplice e rapido grandi quantità di ETC su OKEx.

OKEx rivela il suo sistema di portafoglio caldo

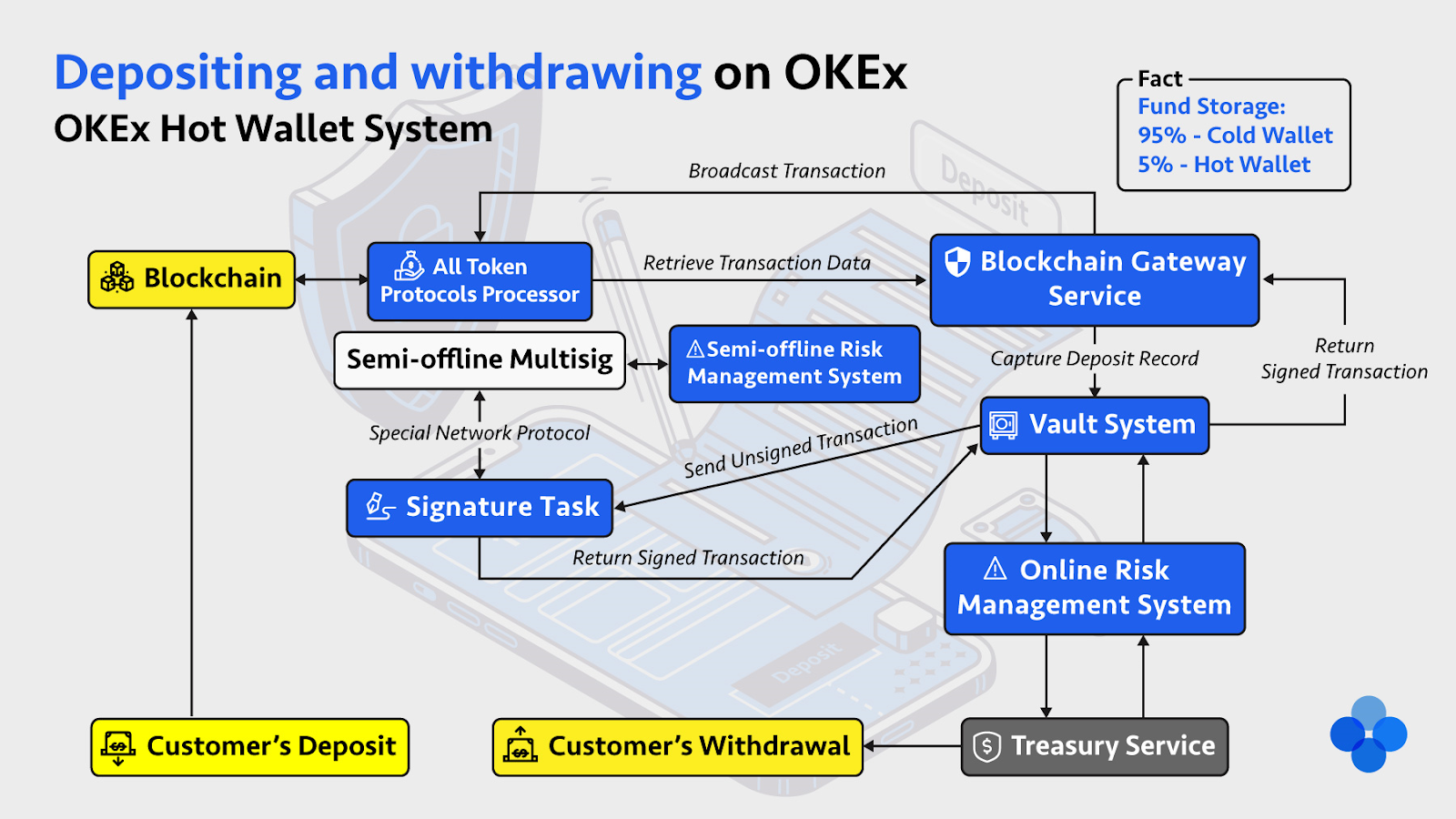

La missione di OKEx è, prima di tutto, quella di operare come una società di servizi blockchain trasparente e affidabile, fornendo agli utenti servizi di trading di asset digitali sicuri e diversificati. Lo scambio in precedenza condivideva il suo sistema di portafoglio freddo, rivelando che il 95% dei fondi degli utenti è archiviato in portafogli freddi.

In seguito all’incidente con Ethereum Classic, l’exchange ha deciso di rivelare anche il suo sistema di portafoglio caldo per offrire agli utenti e alla più ampia comunità crittografica maggiore trasparenza su come i fondi vengono archiviati e trasferiti su OKEx.

Distribuendo i suoi sistemi di gestione del rischio online e semi-offline, servizi multi-firma semi-offline, sistemi di gestione del rischio dei big data e altri meccanismi di protezione, il sistema di portafoglio caldo di OKEx funziona in modo stabile e senza intoppi da anni. Di seguito è riportata una descrizione dettagliata di come funziona il sistema di portafoglio caldo e le descrizioni dei processi di deposito e prelievo.

Processo di deposito

L’hot wallet di OKEx tiene traccia di tutte le transazioni sulla blockchain tramite Blockchain Gateway Servizio. Quando il sistema rileva una transazione che include indirizzi OKEx, la passa al Vault System, quale registra la transazione in un database sicuro e invia le informazioni sul deposito dell’utente a Il sistema di gestione dei rischi online di OKEx per verificare la validità dell’indirizzo.

Per le transazioni che vengono depositate su OKEx, il sistema di gestione del rischio online controlla quindi la validità dei fondi, nonché la frequenza e l’importo del deposito.

Se la transazione di deposito non supera i controlli di controllo del rischio del sistema, il finanziamento all’account OKEx di un determinato utente verrà ritardato dal Servizio di tesoreria. Se la transazione supera tutti questi controlli, l’account dell’utente verrà accreditato quasi in tempo reale.

Processo di recesso

Per quanto riguarda i prelievi da OKEx, il sistema di gestione dei rischi online controlla la frequenza dei prelievi, nonché le anomalie nei profitti e nel comportamento dell’account.

Le transazioni di prelievo che superano i controlli di cui sopra del sistema di gestione dei rischi online verranno inviate al sistema Vault. Questo sistema crea quindi automaticamente una transazione non firmata. Questa transazione viene quindi inviata al Attività di firma e poi è passato al Multisig semi-offline stage tramite uno speciale protocollo di comunicazione di rete per le firme.

Questo processo non è un normale protocollo di comunicazione TCP / IP. Definiamo questa comunicazione come un servizio di firma semi-offline, in cui è praticamente impossibile per un utente malintenzionato ottenere la chiave privata su un server semi-offline tramite un attacco online. D’altra parte, i server semi-offline non possono essere compromessi anche se vengono attaccati fisicamente, poiché la chiave privata è archiviata nella RAM del server, rendendo impossibile l’accesso agli hacker.

Il sistema di portafoglio caldo di OKEx ha anche un secondo livello di gestione del rischio: Gestione del rischio semi-offline. Questo secondo sistema esaminerà anche la transazione non firmata per vedere se la sua frequenza o importo è anormale, secondo il database regolarmente aggiornato del sistema.

Solo quando la transazione non firmata in questione supera tutti i controlli di gestione del rischio semi-offline, verrà firmata (multisig) e restituita al sistema Vault. Quindi, la transazione ora firmata verrà passata sia al Treasury Service che al Blockchain Gateway Service per essere trasmessa alla rete blockchain appropriata.

Se una transazione non firmata non supera i controlli di rischio, la fase Semi-offline Multisig ritarderà / rifiuterà di firmare la transazione e invierà un rapporto al Sistema di gestione dei rischi online.

Tramite i processi e i protocolli di cui sopra, il sistema di portafoglio caldo OKEx è in grado di sospendere grandi prelievi da parte di utenti malintenzionati in un breve lasso di tempo e impedisce alla piattaforma di subire attacchi di sistema online.

Una combinazione dei controlli di cui sopra tramite i sistemi di gestione del rischio online e semi-offline di OKEx è, nella maggior parte dei casi, in grado di contrastare con successo tutti gli attacchi online. Nel caso dell’attacco ETC 51%, il sistema ha funzionato come previsto, dato che la violazione della sicurezza è avvenuta sul lato della blockchain di Ethereum Classic.

Guardando al futuro: protezione degli utenti e un ecosistema blockchain sicuro

L’industria blockchain si sta sviluppando a un ritmo relativamente veloce, con la capitalizzazione di mercato totale di tutte le risorse crittografiche che supera $ 360 miliardi, al 12 agosto. I problemi di sicurezza nello spazio emergente hanno naturalmente accompagnato l’industria nella sua crescita. Questi incidenti storici hanno dimostrato alla comunità che l’infrastruttura basata su blockchain, come tutta la tecnologia, necessita di aggiornamenti e ottimizzazioni coerenti per funzionare correttamente e in sicurezza per i propri utenti.

UN rapporto dalla Federal Trade Commission degli Stati Uniti questo gennaio ha dichiarato che le perdite complessive dovute a frodi nella finanza tradizionale sono ammontate a oltre 1,9 miliardi di dollari l’anno scorso, rispetto a oltre 1,48 miliardi di dollari nel 2018, un aumento del 28%. Poiché le criptovalute sono ancora un settore nascente, OKEx prende molto sul serio questi incidenti iniziali e su scala relativamente piccola e li vede anche come un’opportunità per imparare, migliorare i suoi sistemi e aiutare a spingere il settore in avanti.

Guardando in particolare ai recenti incidenti di Ethereum Classic, è evidente che questa violazione nel funzionamento sicuro della blockchain era dovuta a un problema comune con le blockchain PoW che hanno un basso potere hash globale. Queste reti sono inevitabilmente vulnerabili agli attacchi del 51%, poiché è relativamente poco costoso per un minatore o un gruppo di minatori ottenere il controllo della potenza hash della rete. Questo non è certamente limitato a Ethereum Classic, che ha sperimentato a attacco simile solo l’anno scorso. Altri blockchain, come Bitcoin Gold (BTG), hanno subito tali attacchi in passato.

Sebbene questi tipi di attacchi siano un problema a livello di settore che deve essere affrontato dai team e dalle comunità dietro ogni protocollo interessato, OKEx ritiene che gli scambi di risorse digitali svolgano un ruolo importante nella protezione delle risorse degli utenti in questi tipi di incidenti.

OKEx si impegna a fornire una piattaforma di trading olistica e multi-asset proteggendo contemporaneamente gli utenti dalle vulnerabilità che possono sorgere in situazioni al di fuori del suo regno. L’exchange continuerà a fare del suo meglio per garantire la sicurezza dei fondi degli utenti, migliorare i suoi sistemi di sicurezza e fornire servizi di trading stabili e sicuri a tutti gli utenti.